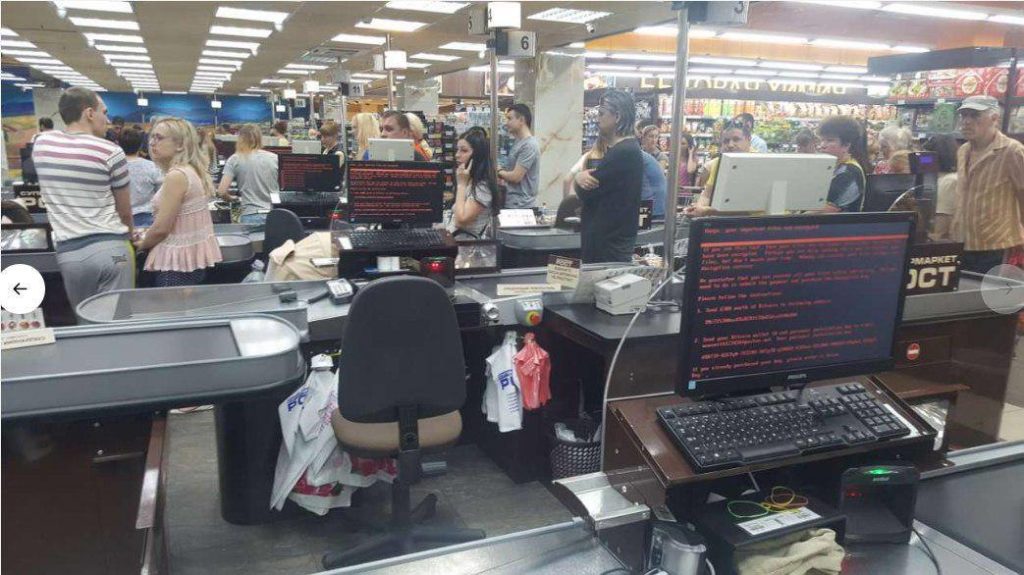

Stessa modalità, stesso fine: un cryptolocker infetta la vostra macchina, rende inutilizzabili i vostri file e l’unico modo per recuperarli è quello di pagare 300 Dollari in Bitcoin per ottenere la password di sblocco.

Questo è ciò che ha fatto Wannacry un mesetto fa, ed è quello che fa anche Petya, un cryptolocker già noto che però è tornato alla ribalta, leggermente modificato (Petrwrap, o un nome simile) in modo da non soffrire delle stesse lacune che hanno reso Petya abbastanza semplice da aggirare.

Come per Wannacry, Petr*qualcosa* sfrutta le falle del sistema SMB di Windows, il noto exploit EternalBlue, al quale però ha aggiunto anche la diffusione mediante e-mail, metodo sicuramente più classico ma efficace cavallo di troia per gli utenti meno attenti.

L’infezione sembra essere di origine Russa, e infatti la maggior parte delle infezioni si sono riscontrate, per ora, in Ukraina; anche il metodo di propagazione tramite phishing via e-mail sfrutta messaggi scritti in Russo, segno che comunque una certa impronta di stivalone Sovietico è tangibile.

Fate attenzione alle e-mail da mittenti non conosciuti, soprattutto se firmano “Svetlana” o “Irina”, o presentano caratteri in Cirillico, falci e martelli, vodka, colbacchi di pelliccia e guglie del Kremlino 😉

Ah si, e leggetevi le solite raccomandazioni, che sono quelle dell’articolo su Wannacry.

Su Punto informatico qualche info più approfondita.